Barracuda ESG 零日漏洞被利用 媒体

最新的Barracuda电子邮件安全闸道器漏洞攻击

主要重点

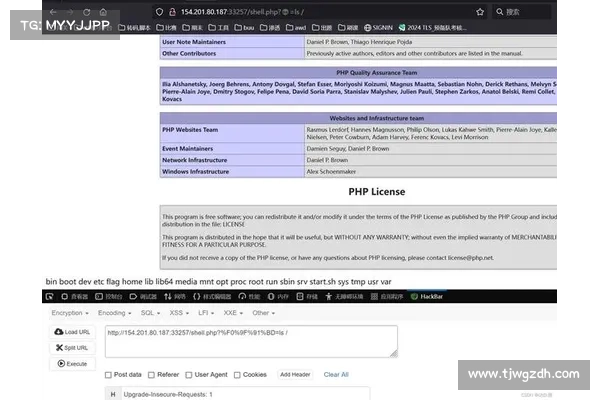

借由CVE20237102漏洞,UNC4841发动针对Barracuda电子邮件安全闸道器的攻击。攻击者利用此漏洞部署更新的SaltWater和SeaSpy恶意软件变体。Barracuda已要求使用受影响设备的组织立即安装最新的安全补丁。针对CVE20237101的漏洞,目前尚未有修复措施,建议组织检查其他补救措施。过去几个月,UNC4841亦曾利用另一零日漏洞攻击Barracuda的ESG设备。最近,一项新的零日漏洞CVE20237102导致针对Barracuda电子邮件安全闸道器ESG设备的攻击,这些攻击是由疑似中国国家赞助的网络间谍组织UNC4841所发动,目的是为了便于更新SaltWater和SeaSpy恶意软件变体的部署。Barracuda已经呼吁那些使用易受攻击的ESG设备的组织,立即安装上周释出的安全补丁。然而,针对另一个漏洞CVE20237101所涉及的SpreadsheetParseExcel库,目前并没有修复方案,Barracuda建议组织采取其他补救措施。

此次UNC4841的入侵行动发生在数月之前,Mandiant曾报告该组织利用另一个Barracuda ESG零日漏洞CVE20232868,以攻击各种使用了被篡改的Barracuda LUA模块和SandBar rootkit的组织,此外还包括SaltWater、SeaSpy及SeaSide后门。

根据报导,UNC4841已针对来自16个国家的多个行业的组织进行了攻击,这些组织大多位于美洲地区。

clash加速器关键事件描述漏洞识别码CVE20237102受影响组织使用Barracuda ESG设备的机构攻击者UNC4841疑似中国国家赞助的黑客组织建议行动立即安装安全补丁,检查其他补救措施对于CVE20237101

clash加速器关键事件描述漏洞识别码CVE20237102受影响组织使用Barracuda ESG设备的机构攻击者UNC4841疑似中国国家赞助的黑客组织建议行动立即安装安全补丁,检查其他补救措施对于CVE20237101这一情况再次显示了网络安全的脆弱性,也提醒各个组织必须时常保持警惕,并及时应用安全更新。